Cómo configurar SSO con SAML en MicroStrategy Web y Azure AD paso a paso

En este artículo vamos a explicar cómo implementamos en nuestro entorno la configuración de MicroStrategy SAML SSO con Azure AD, integrando la autenticación única (Single Sign-On) con nuestro proveedor de identidad corporativo.

Se trata de un paso clave para centralizar el acceso de los usuarios y mejorar la seguridad sin complicaciones adicionales. Basado en nuestra experiencia real, compartimos la configuración técnica, errores comunes y consejos prácticos para que vosotros también podáis hacerlo en vuestra organización.

¿Qué es SAML y por qué usarlo en MicroStrategy?

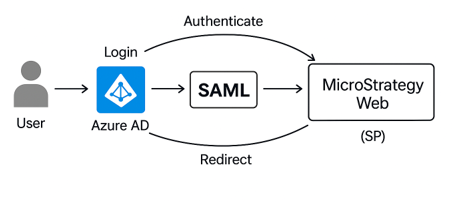

SAML (Security Assertion Markup Language) es un estándar abierto que permite el intercambio seguro de datos de autenticación y autorización entre un proveedor de identidad (IdP) y un proveedor de servicios (SP).

En el contexto de MicroStrategy, implementar SAML permite habilitar la autenticación única (Single Sign-On), de forma que los usuarios puedan acceder al entorno utilizando sus credenciales corporativas sin necesidad de introducir usuario y contraseña adicionales:

- Mejora la experiencia de usuario (login unificado).

- Refuerza la seguridad (autenticación centralizada).

- Facilita el cumplimiento normativo (auditoría, control de acceso).

En nuestro caso, se trataba de reemplazar el login clásico de usuario y contraseña de MicroStrategy Web por una autenticación federada con Azure AD.

Paso a paso: configuración de SAML en MicroStrategy

1- Configuración en Azure AD (lado IdP)

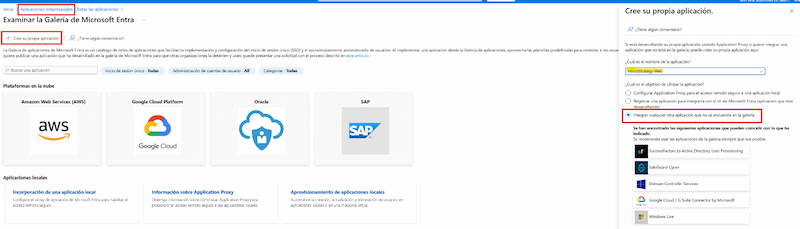

- Accede al portal Azure AD > Aplicaciones empresariales > Crear su propia aplicación.

- Añádele un nombre, selecciona la tercera opción (Non-gallery) y crea la aplicación:

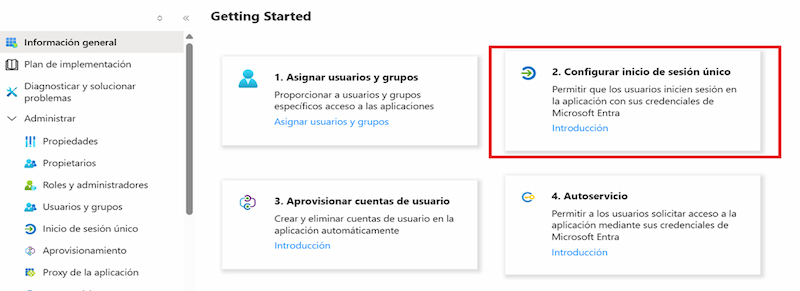

3. Una vez creada, haz click en Configurar inicio de sesión único:

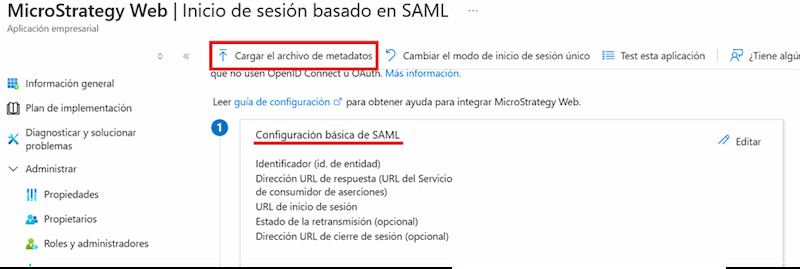

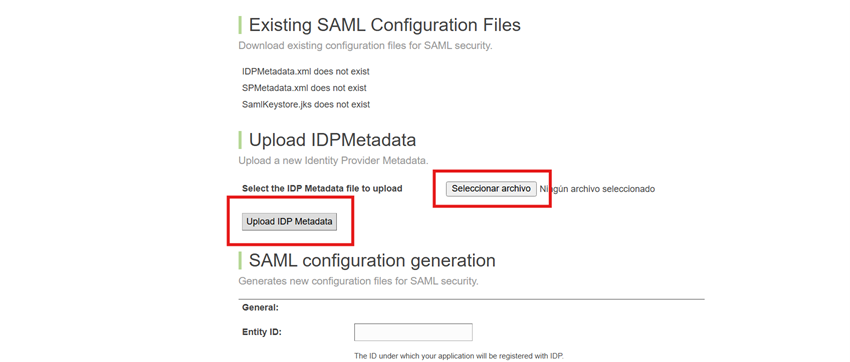

4. Para añadir la configuración básica de SAML podemos cargar directamente el archivo de metadatos de MicroStrategy Web:

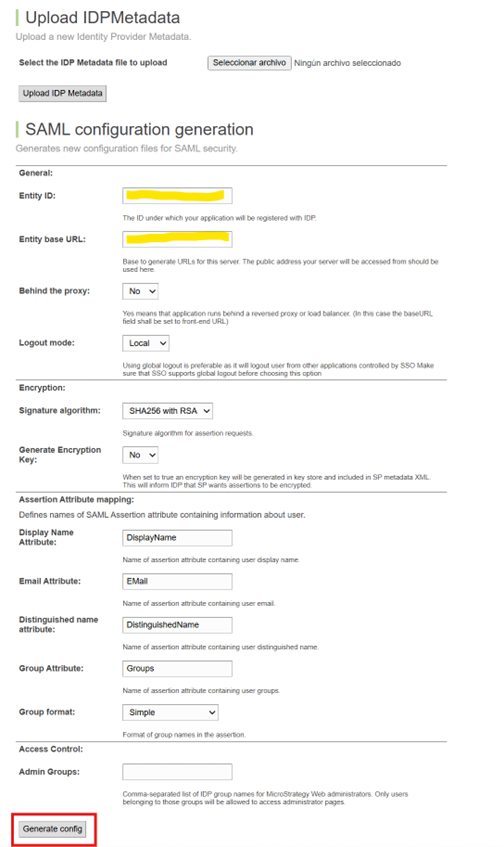

Debemos asegurarnos que el ‘Entity ID’ que pongamos luego coincida con la de la aplicación en Azure y la ‘Entity base URL’ será el dominio de nuestro MicroStrategy Web.

Una vez completado, generamos el archivo y lo descargamos para subirlo al portal de Azure AD.

⚠️ Aunque el campo “Admin Groups” puede dejarse en blanco inicialmente, es imprescindible añadirlo posteriormente al archivo MstrSamlConfig.xml para que los usuarios designados puedan acceder al portal de administración. Este valor debe ser el Object ID del grupo en Azure AD. Sólo los usuarios miembros de este grupo podrán entrar en la consola de administración de MicroStrategy Web. Ver punto 9.

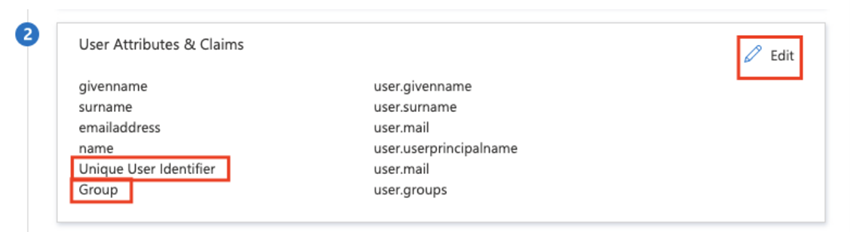

5. Configura los atributos de usuario según lo definido en el archivo de configuración. Por defecto, el identificador único del usuario debe ser user.mail. Añade el atributo de grupo seleccionando Editar > Agregar una declaración de grupo > Todos los grupos y guarda el atributo de grupo definido.

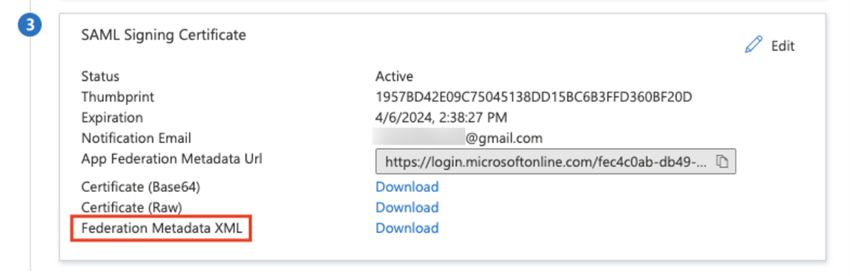

6. Descarga el archivo Federation Metadata XML y guárdalo como IDPMetadata.xml en la carpeta SAML de tu despliegue o mediante la URL del paso 4.

https://tu-dominio/MicroStrategy/saml/config/open

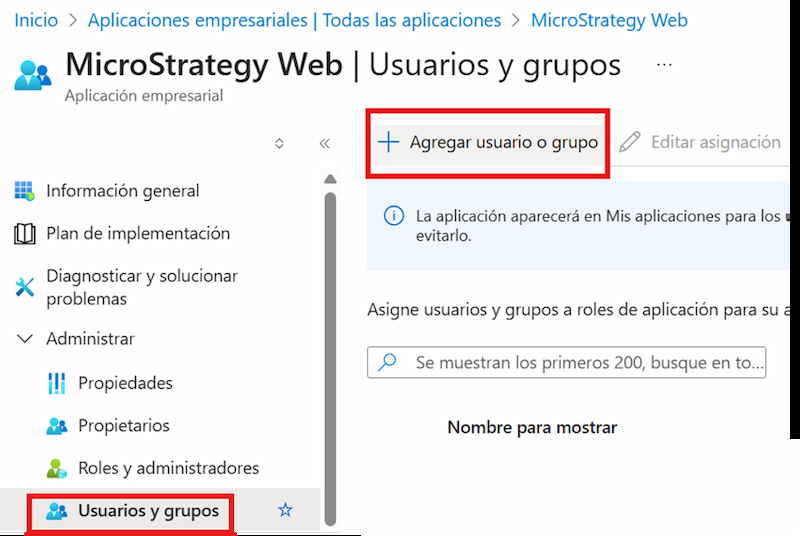

7. No te olvides de añadir a todos los usuarios y grupos que deberán poder acceder a MicroStrategy con su cuenta corporativa de Microsoft.

2 – Configuración en MicroStrategy (lado SP)

Si bien ya hemos subido la IDP Metadata a nuestro entorno Microstrategy aún queda algún paso más:

8. Consulta el documento Federation Metadata descargado en la sección anterior para obtener los URIs de los atributos necesarios, como displayName, emailaddress y groups.

9. Copia estos valores y pégalos entre las etiquetas <userInfo> en el archivo MstrSamlConfig.xml, ubicado en la carpeta de despliegue.

La ruta por defecto debería ser algo así:

/opt/apache/tomcat/apache-tomcat-9.0.43/webapps/MicroStrategy/WEB-INF/classes/resources/SAML

La parte copiada debe tener un aspecto muy parecido a este:

<userInfo>

<groupAttributeName>http://schemas.microsoft.com/ws/2008/06/identity/claims/groups</groupAttributeName>

<groupFormat>Simple</groupFormat>

<dnAttributeName>DistinguishedName</dnAttributeName>

<displayNameAttributeName>http://schemas.microsoft.com/identity/claims/displayname</displayNameAttributeName>

<emailAttributeName>http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress</emailAttributeName>

<adminGroups>2109318c-dee4-4658-8ca0-51623d97c611</adminGroups>

<roleMap/>

</userInfo>

Nota: Entra ID solo envía los identificadores (IDs). Para que los permisos de administrador funcionen correctamente, también debe copiarse el Object ID correspondiente.

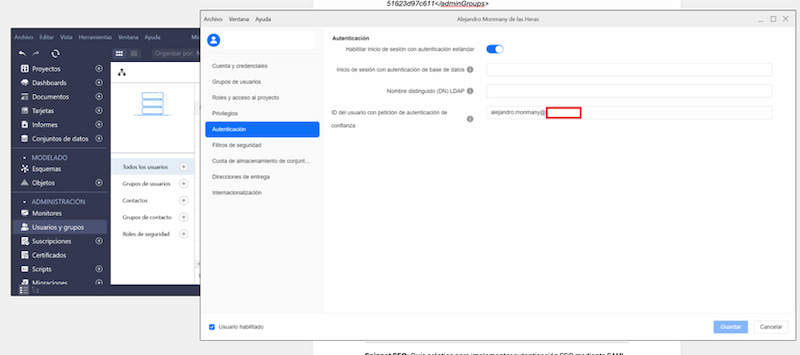

10. Ahora en cada usuario de MicroStrategy deberás añadir el correo de Azure/corporativo como el ID de autenticación de confianza.

Importante que corresponda al “Nombre principal de usuario” en el portal de Azure.

Lo puedes hacer en Workstation:

Nota: La forma más fácil si tienes muchos usuarios es mediante un script en Command Manager.

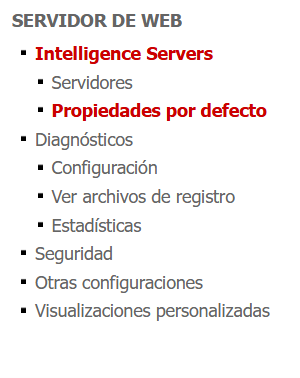

11. Por último, entraremos en nuestra página de administrador en MicroStrategy Web:

https://tu-dominio/MicroStrategy/servlet/mstrWebAdmin

en la parte de Propiedades por defecto:

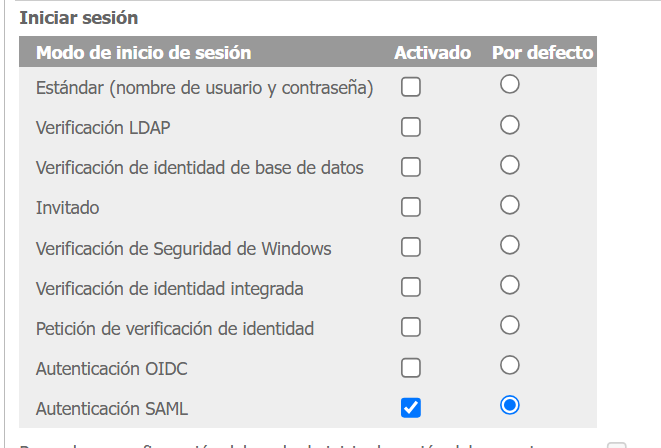

Seleccionamos SAML como método de Inicio de sesión, de esta forma:

Nota: Importante también que esté creada la relación de confianza entre Web Server y MicroStrategy Intelligence Server.

Una vez terminado este último paso solo nos quedará reiniciar el Tomcat y testear que todo haya funcionado en condiciones.

Conclusión

Implementar SAML en MicroStrategy es una forma efectiva de unificar la autenticación y mejorar la seguridad de tus usuarios. Aunque la configuración requiere coordinación entre el IdP y MicroStrategy, una vez funcionando, permite una experiencia de usuario fluida, centralizada y controlada.

Esta guía parte de nuestro caso particular y esperamos que te sirva como base sólida para tu propia implantación. Y si tienes cualquier duda, no dudes en ponerte en contacto con nosotros.